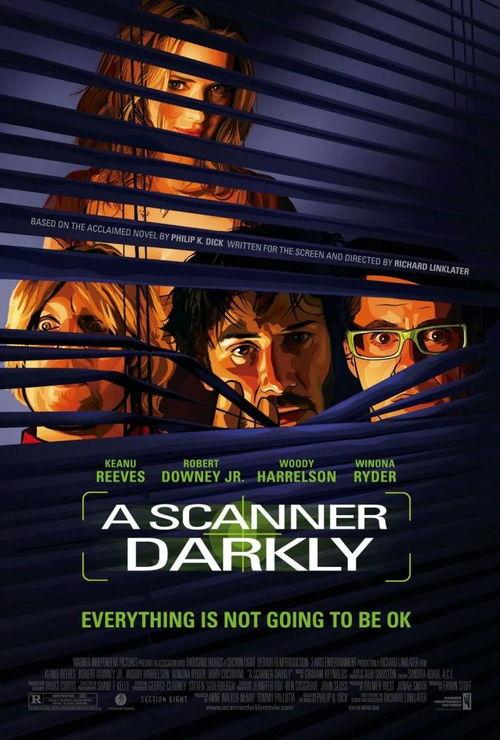

黑暗扫描仪

你有没有想过,在网络世界里,有一种神秘的存在,它们就像黑暗中的猎手,悄无声息地潜行在网络的每一个角落?这就是我要跟你分享的——黑暗扫描仪。它究竟是什么?又是如何工作的?让我们一起揭开这神秘的面纱。

什么是黑暗扫描仪?

黑暗扫描仪,顾名思义,就是用来扫描网络黑暗角落的工具。它通过自动化的方式,对互联网上的设备进行扫描,寻找可能存在的安全漏洞。简单来说,它就像一个侦探,在网络世界中寻找那些隐藏的“犯罪现场”。

黑暗扫描仪的工作原理

黑暗扫描仪的工作原理并不复杂。首先,它会收集大量的IP地址,然后对这些地址进行扫描,寻找开放的端口。一旦发现开放的端口,它就会尝试连接这些端口,并分析端口背后的服务。如果发现服务存在安全漏洞,黑暗扫描仪就会记录下来,并报告给用户。

那么,黑暗扫描仪是如何找到这些IP地址的呢?其实,它们主要依靠以下几种方式:

1. 公开的IP地址数据库:这些数据库包含了大量的IP地址信息,黑暗扫描仪可以从这些数据库中获取目标。

2. 网络空间搜索引擎:这些搜索引擎可以帮助黑暗扫描仪找到隐藏在深网中的IP地址。

3. 网络爬虫:网络爬虫可以自动地在互联网上爬取信息,为黑暗扫描仪提供目标。

黑暗扫描仪的应用

黑暗扫描仪的应用非常广泛,以下是一些常见的场景:

1. 网络安全检测:企业或个人可以使用黑暗扫描仪来检测自己的网络安全状况,及时发现并修复漏洞。

2. 漏洞挖掘:安全研究人员可以利用黑暗扫描仪来挖掘新的安全漏洞,为网络安全领域做出贡献。

3. 黑客攻击:当然,黑暗扫描仪也可能被不法分子利用,进行网络攻击。

黑暗扫描仪的利与弊

黑暗扫描仪就像一把双刃剑,既有利也有弊。

利:

1. 提高网络安全:黑暗扫描仪可以帮助我们发现并修复安全漏洞,提高网络安全水平。

2. 促进网络安全研究:黑暗扫描仪为安全研究人员提供了丰富的数据,有助于推动网络安全技术的发展。

弊:

1. 隐私侵犯:黑暗扫描仪可能会侵犯他人的隐私,尤其是在未经授权的情况下。

2. 恶意利用:黑暗扫描仪可能会被不法分子利用,进行网络攻击。

如何应对黑暗扫描仪的威胁

面对黑暗扫描仪的威胁,我们可以采取以下措施:

1. 加强网络安全防护:定期更新操作系统和软件,安装防火墙和杀毒软件,提高网络安全防护能力。

2. 合理使用黑暗扫描仪:在合法合规的前提下,合理使用黑暗扫描仪,避免侵犯他人隐私。

3. 关注网络安全动态:关注网络安全动态,了解最新的安全漏洞和攻击手段,提高自己的安全意识。

黑暗扫描仪是一个神秘而强大的工具。了解它的工作原理和应用,可以帮助我们更好地应对网络安全威胁。但同时也需要注意,合理使用黑暗扫描仪,避免其被滥用。让我们一起守护网络安全,共创美好未来!

您可以还会对下面的文章感兴趣:

暂无相关文章